Aisuru僵尸网络发起31.4 Tbps史上最大DDoS攻击

安全公司 Cloudflare 披露称,一个名为 Aisuru(又称 Kimwolf)的僵尸网络在 2025 年 12 月 19 日对多家企业发动新一轮大规模分布式拒绝服务(DDoS)攻击,其峰值流量高达 31.4 Tbps、每秒 2 亿次请求,创下目前公开披露的最大 DDoS 攻击纪录。

这一轮攻击行动主要锁定电信运营商等通信服务提供商,以及部分 IT 服务相关企业,Cloudflare 形容这是一次针对通信基础设施和其自家控制面板、基础架构的“前所未有的轰炸”。

Aisuru 僵尸网络此前已多次刷新攻击纪录:它曾制造过 29.7 Tbps 的 DDoS 攻击,微软也曾将一场峰值 15.72 Tbps、来源多达 50 万个 IP 地址的 Azure 攻击归因于该网络,显示其规模和攻击能力持续扩张。 在 Cloudflare 命名为“圣诞前夜”(The Night Before Christmas)的最新攻击行动中,对客户业务系统以及 Cloudflare 自身控制台发起的主要是超高体量的 HTTP DDoS 攻击,叠加四层(Layer 4)流量攻击,峰值达到 31.4 Tbps。

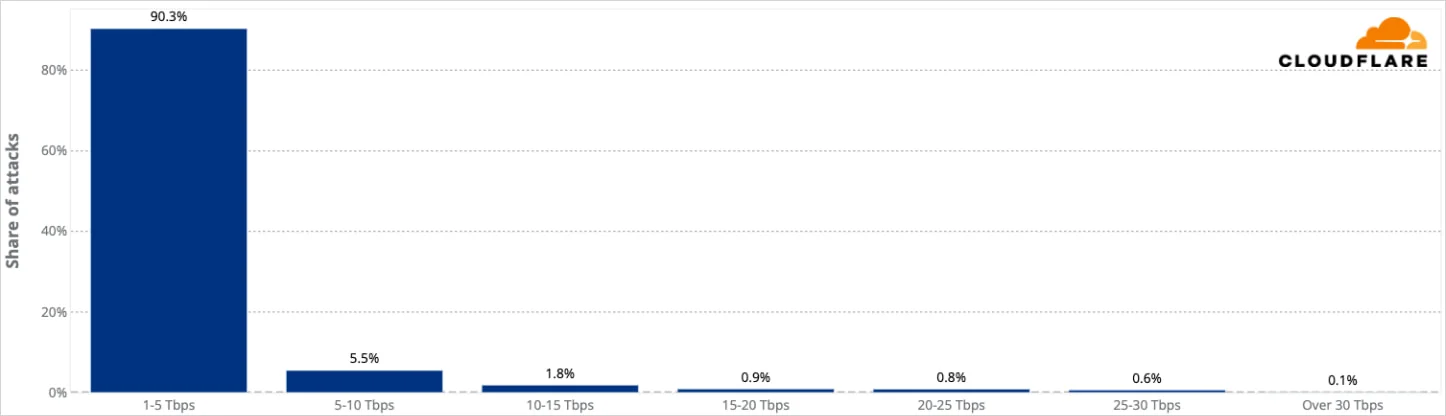

从单次攻击特征看,此次 Aisuru 行动中超过一半的攻击持续时间在 1 至 2 分钟之间,仅有约 6% 的攻击时间更长,典型特征是“短促却极度猛烈”。 大约 90% 的攻击峰值集中在 1–5 Tbps 区间,约 94% 的攻击包速率在每秒 10 亿至 50 亿个数据包之间,体现出明显的“高频、短时、爆发式”风格,旨在在极短时间内压垮目标及其上游防护能力。 尽管规模空前,Cloudflare 表示这些攻击全部由自动化防护系统进行检测和缓解,未触发内部人工告警流程,显示其防御体系在大流量攻击面前仍保持稳健。

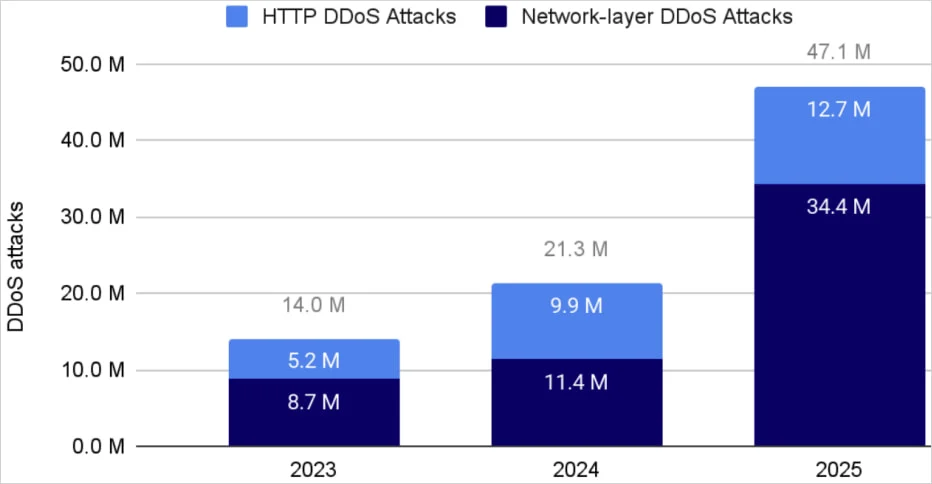

Aisuru 僵尸网络的攻击能力主要依托于被攻陷的物联网设备和路由器,但在这次“圣诞前夜”行动中,Cloudflare 指出攻击来源主要是遭到控制的 Android 电视设备,反映出攻击者对家用与消费级终端的利用更加多样化、隐蔽化。 在 Cloudflare 发布的 2025 年第四季度 DDoS 威胁报告中,该公司对全年态势进行了回顾,指出 2025 年全球 DDoS 攻击次数较 2024 年增长 121%,全年记录到 4710 万起攻击事件,平均每小时需自动缓解 5376 起攻击,其中约 73% 为网络层攻击,其余为 HTTP 相关攻击。

从时间趋势来看,2025 年第四季度的 DDoS 活动环比增长 31%,同比增长 58%,显示攻击数量仍在快速攀升,短期内看不到放缓迹象。 在这一季度中,受攻击最频繁的行业包括电信服务提供商、IT 与服务公司、线上赌博与赌场,以及游戏公司,这些行业普遍对在线业务连通性极度敏感,因此成为高收益、高影响力攻击的首选目标。

在攻击来源地方面,Cloudflare 报告称,2025 年四季度中观测到的 DDoS 流量主要来自孟加拉国,其次是厄瓜多尔和印度尼西亚,阿根廷跃升至第四位,而俄罗斯的排名则下降五位,位居第十。 若从受害目标地域分布看,整年遭到 DDoS 攻击最多的国家包括中国、中国香港、德国、巴西以及美国,表明发达互联网市场和关键区域网络节点仍是攻击者重点施压方向。

Cloudflare 还强调,大流量、高包速率的网络层攻击变得更加常见:2025 年,超过 1 亿每秒数据包(Mpps)的网络层攻击数量同比暴增 600%,超过 1 Tbps 的大流量攻击环比增长 65%。 报告同时指出,超过 71.5% 的 HTTP DDoS 攻击可追溯至已知或已记录在案的僵尸网络,说明自动化攻击基础设施是当前 DDoS 威胁的核心载体,而 Aisuru 只是其中最具代表性、破坏力也最强的一支力量。

踩一下[0]

站长云网

站长云网

顶一下[0]